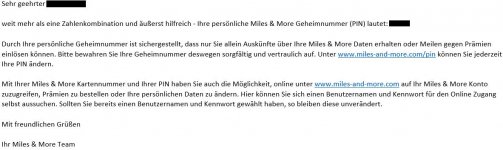

Der Klartextversand der PIN ist kein wirkliches Sicherheitsproblem, da der zugehörige Nutzernamen ja nicht bekannt ist (was auch fürs Passwort gilt, siehe unten).

Das verschickte Klartextpasswort ist nicht Dein Passwort, sondern ein automatisch generiertes (nach Klick auf "Passwort vergessen"), nehme ich an?

Sollte dem so sein, dann halte ich das Risiko im Jahr 2019 (2012 war sicher eine andere Baustelle) für vernachlässigbar: Das Passwort wird per E-Mail an Deinen Account verschickt. Was heute quasi ausschließlich per TLS-Verschlüsselung auf dem Transportweg passiert. Man kommt also nur an das PW, wenn man Zugriff auf Dein E-Mail-Konto hat (und dann ist in aller Regel ohnehin Game Over). Um sich dann einzuloggen, muss ein Angreifer auch Deinen M&M-Nutzernamen kennen. Der steht nicht in besagter E-Mail und lässt sich von außen auch nicht herausfinden (es gibt keinen Link für "Nutzernamen vergessen").

Außerdem sagt der Klartextversand nichts darüber aus, wie M&M das PW in ihrer Datenbank speichert. Dort kann es durchaus nur als Hash liegen und nicht im Klartext.

Ich will damit keinesfalls sagen, dass ich den Weg, den M&M hier wählt, elegant oder überzeugend finde (letztlich führt die Art des Passworts-Resets ja zu einem DoS, bis der Anwender ein neues PW vergibt). Aber ein PlainTextOffender im eigentlichen Sinn ist M&M (wahrscheinlich) nicht.